1. Landing Zone 이란?

- Landing Zone이란 용어 그대로 비행기나 우주선이 안전하게 착륙할 수 있는 구역을 의미한다.

- 이를 클라우드 환경에 대입하면, Landing Zone은 안전하고 효율적인 클라우드 환경 구성을 위해 모범 아키텍처와 구성 방안을 제시하며, 이를 통해 기업의 워크로드가 성공적으로 클라우드 환경에 배포되고 운영되도록 돕는다.

- 즉, 클라우드 자원을 체계적이고 효율적으로 관리하며 조직의 클라우드 도입을 가속화하는데 도움이 되는 프레임워크라고 할 수 있다.

2. Azure Landing Zone 이란?

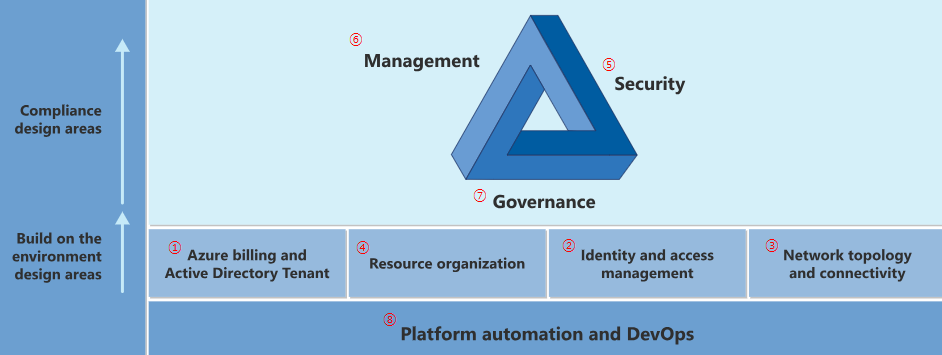

- Azure Landing Zone은 8개의 디자인 영역에서 주요 디자인 원칙을 따르는 클라우드 환경이다.

- 이러한 디자인 원칙을 통해 확장 가능하고 안전한 Azure 환경을 설계하고 구축할 수 있다.

- Azure Landing Zone을 통해 향상된 보안, 거버넌스 관리, 비용 절감, 확장성 및 민첩성을 증가시킬 수 있다.

3. Azure Landing Zone 디자인 영역

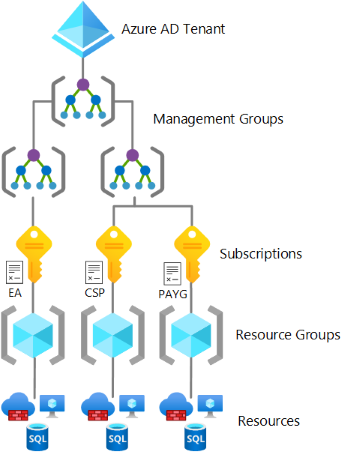

① Azure billing and Microsoft Entra ID tenant

- 테넌트 생성 및 청구에 대한 설정 진행

- Microsoft Entra ID 테넌트를 통해 ID 및 액세스 관리 진행

- Azure biling은 구독 단위로 진행되며 EA(기업 계약), CSP(클라우드 솔루션 공급자 계약) 등이 있다.

- Microsoft Entra ID 테넌트 하위에 관리 그룹, 구독, 리소스 그룹, 리소스가 포함된다.

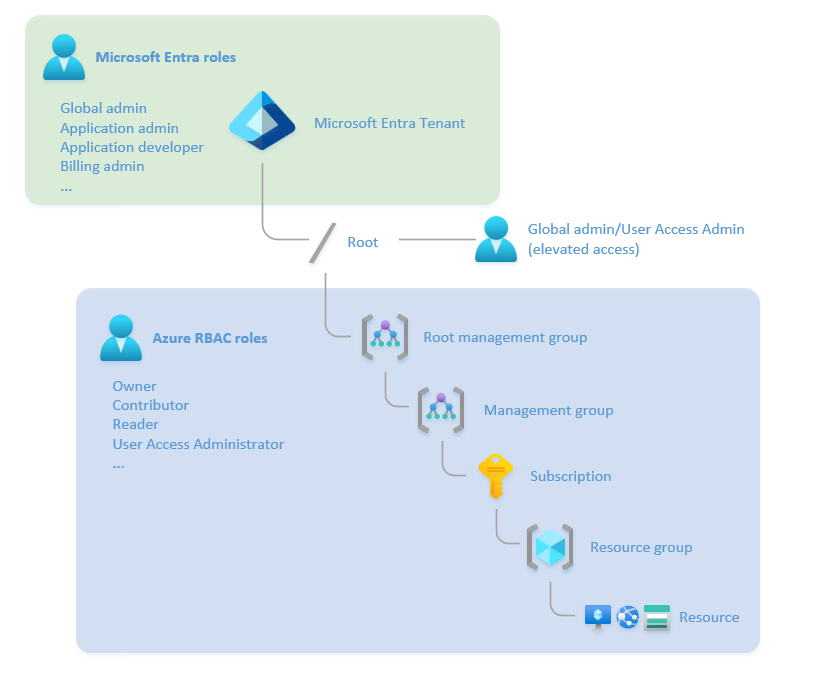

② Identity and access management

- 리소스에 대한 권한 부여 및 액세스를 관리한다.

- Azure에서는 Microsoft Entra ID 역할과 Azure RBAC 역할이 존재함으로 목적에 따라 역할 할당 및 액세스 관리를 진행해야한다.

- Microsoft Entra ID 역할: Microsoft Entra ID와 같은 테넌트 전체 서비스 및 Microsoft Teams, Microsoft Exchange Online 및 Microsoft Intune을 포함한 기타 Microsoft 서비스 대한 관리 권한을 제어한다.

- Azure RBAC 역할: 가상 머신, 구독 및 리소스 그룹과 같은 Azure 리소스에 대한 관리 권한을 제어한다.

- 액세스 관리를 위해서 Microsoft Entra ID 조건부 액세스를 활용할 수 있다. 조건부 액세스는 특정 사용자 및 그룹을 정책 대상으로 지정하여 관리자에게 세분화된 액세스 제어 권한을 제공할 수 있으며, IP를 기반으로 액세스를 허용 및 차단할 수 있다.

③ Network topology and connectivity

- 네트워크 토폴로지 및 연결은 랜딩존의 중심이라고 할 수 있다.

- Azure 서비스 간의 통신 및 온프레미스, 타 클라우드 간의 연결을 위한 네트워크 토폴리지를 설계한다.

- Azure 네트워크 리소스 예시

- Virtual Network (VNet): 보안 및 성능을 고려한 네트워크 설계

- Subnets: 다양한 워크로드를 지원하기 위한 서브넷 분리

- 네트워크 보안 그룹(NSG): 네트워크 트래픽을 제어하기 위한 NSG 설정

- VPN 및 ExpressRoute: 온프레미스와의 안전한 연결

- 대표적인 Azure 네트워크 토폴리지 종류

- Hub-Spoke 네트워크 토폴로지

- Hub 네트워크: 중앙 네트워크로 모든 Spoke 네트워크의 트래픽이 모이는 중심 지점이다. 주로 공통 서비스(Firewall, DNS, VPN 등)가 위치하며 중앙에서 보안 정책 및 라우팅을 관리한다.

- Spoke 네트워크: Hub에 연결된 여러 개의 분리된 네트워크로 각각의 Spoke는 독립된 워크로드 또는 애플리케이션을 호스팅한다. 일반적으로 각각의 Spoke들은 서로 직접 연결되지 않으며, Spoke 간 통신은 Hub 를 통해 이루어진다.

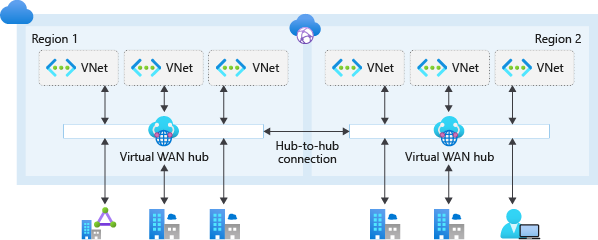

- Azure Virtual WAN 네트워크 토폴로지

- Azure Virtual WAN은 엔드투엔드 전역 동적 연결을 기본적으로 제공하는 Microsoft 관리형 솔루션이다.

- Hub-Spoke 네트워크 아키텍처를 만들어 Azure 간 또는 온프레미스/타 클라우드에서 Azure로의 엔드 투 엔드 네트워크 연결을 간소화한다.

- Hub-Spoke 네트워크 토폴로지

④ Resource organization

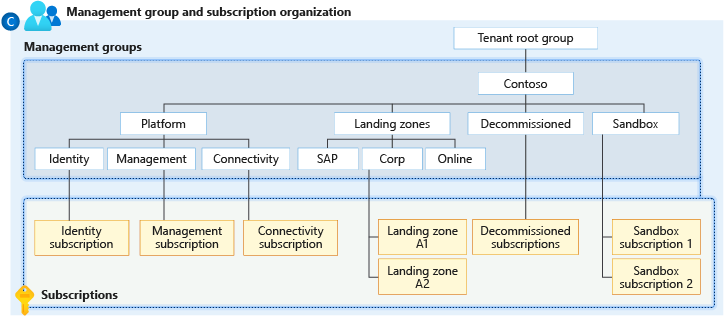

- Azure 리소스를 효과적으로 구성하기 위해서는 관리 그룹, 계층 구조, 리소스 명명 규칙, 리소스 태그를 정의한다.

- 관리 그룹: 여러 개의 구독이 있을 경우 용도에 따라 구독을 관리 그룹으로 묶어 관리한다. 관리 그룹을 통해 구독을 보다 쉽게 관리할 수 있다.

- 계층 구조: 향후 크기 조정 제약 조건을 방지하기 위해 미리 관리 그룹 및 구독 구조를 고려하여 계층 구조를 설계한다.

- 리소스 명명 규칙: 대부분의 Azure 서비스는 배포 후에 리소스 이름 변경이 불가능하다. 이에, 사전에 조직 내부적으로 리소스 명명 규칙을 설계한 후 리소스를 배포한다. (※ Azure 리소스 약어 권장사항, 권장 명명 구성 요소)

- 리소스 태그: 태그는 key-value 쌍으로 구독/리소스 그룹/리소스에 태깅 가능하다. 리소스 태그를 통해 리소스를 찾거나 리소스 사용량 및 청구에 대한 보고서를 생성할 수 있다.

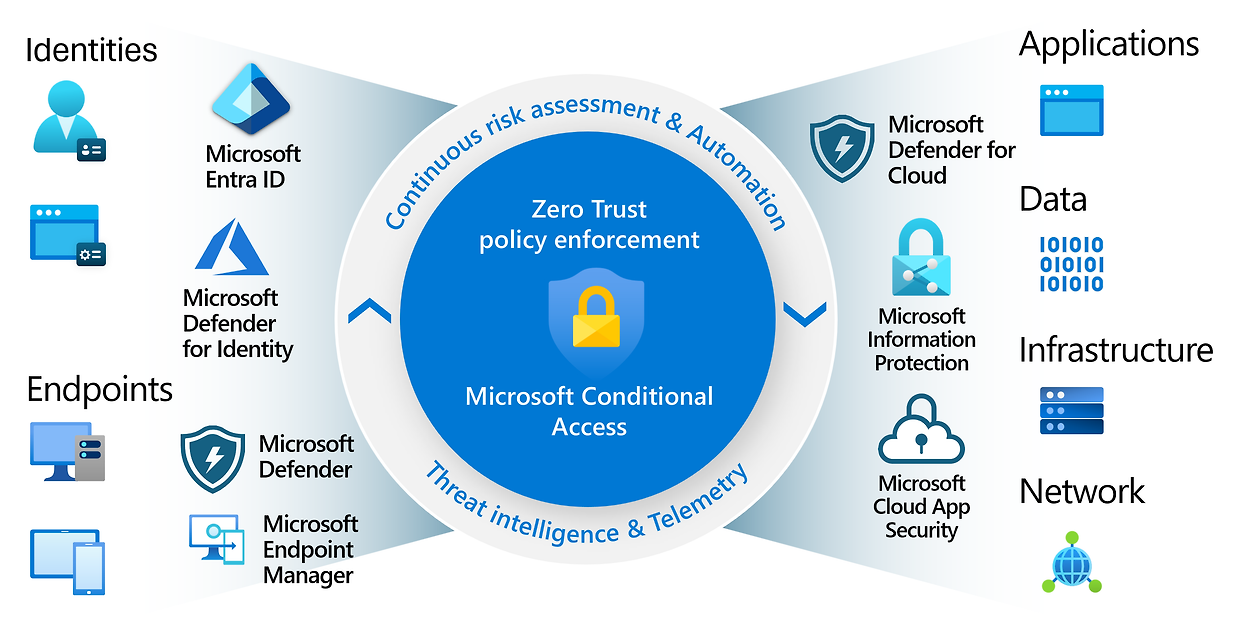

⑤ Security

- 다양한 Azure 리소스를 활용하여 클라우드 환경을 보호하기 위한 제어 및 프로세스를 구현한다.

- Azure 보안 리소스 예시

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Azure DDoS

- Azure Firewall

- WAF

- Azure Key Vault

- 온라인 및 회사 연결에 대한 랜딩존 정책 예시

- 스토리지 계정에 HTTPS와 같은 보안 액세스 적용

- Azure SQL Database에 대한 감사 적용

- Azure SQL Database에 대한 암호화 적용

- IP 전달 차단

- 인터넷에서 인바운드 RDP 차단

- 서브넷이 NSG와 연결되도록 보장

⑥ Management

- Azure, 하이브리드 또는 다중 클라우드 환경에서 운영 관리를 위한 기반을 설정한다.

- Azure 리소스 예시

- Azure Monitor: 리소스 성능 및 가용성 모니터링

- Log Analytics: 로그 수집 및 분석

- Application Insights: 애플리케이션 성능 관리

- Azure Cost Management: 비용 추적 및 최적화

⑦ Governance

- Azure에서 플랫폼, 애플리케이션 및 리소스의 제어 및 유지 관리를 위한 메커니즘과 프로세스를 제공한다.

- 고려 사항 예시

- Azure 리소스 예시

- Azure Backup: 데이터를 안전하게 보호하고 복구할 수 있도록 설계된 클라우드 기반 백업 솔루션이다. (Azure Backup 지원 리소스)

- Azure Site Recovery: 재해 복구 솔루션으로, 주요 시스템과 데이터의 가용성을 보장하고 재해 발생 시 빠르게 복구할 수 있도록 지원한다. (Azure Site Recovery 지원 리소스)

⑧ Platform automation and DevOps

- DevOps 원칙과 모범 사례를 통해 Azure 랜딩 존의 수명 주기 관리를 진행한다.

- 고려 사항 예시

- CI/CD 파이프라인: Azure DevOps 또는 GitHub Action 등을 사용하여 지속적인 통합 및 배포 진행

- IaC: Azure Resource Manager(ARM) 템플릿, Terraform 등을 통한 Azure 랜딩존의 프로비저닝 및 관리 진행

- Azure Automation: 반복 작업의 자동화를 위해 Azure Automation 사용

4. 결론

- Azure Landing Zone은 Azure 환경을 최적화하고 안전하게 설정하는 데 필요한 일련의 지침과 권장 사항을 제공하며, 조직 내부의 인프라, 보안 요건, 워크로드 등에 따라 활용할 수 있는 리소스 및 설계 방식이 달라진다.

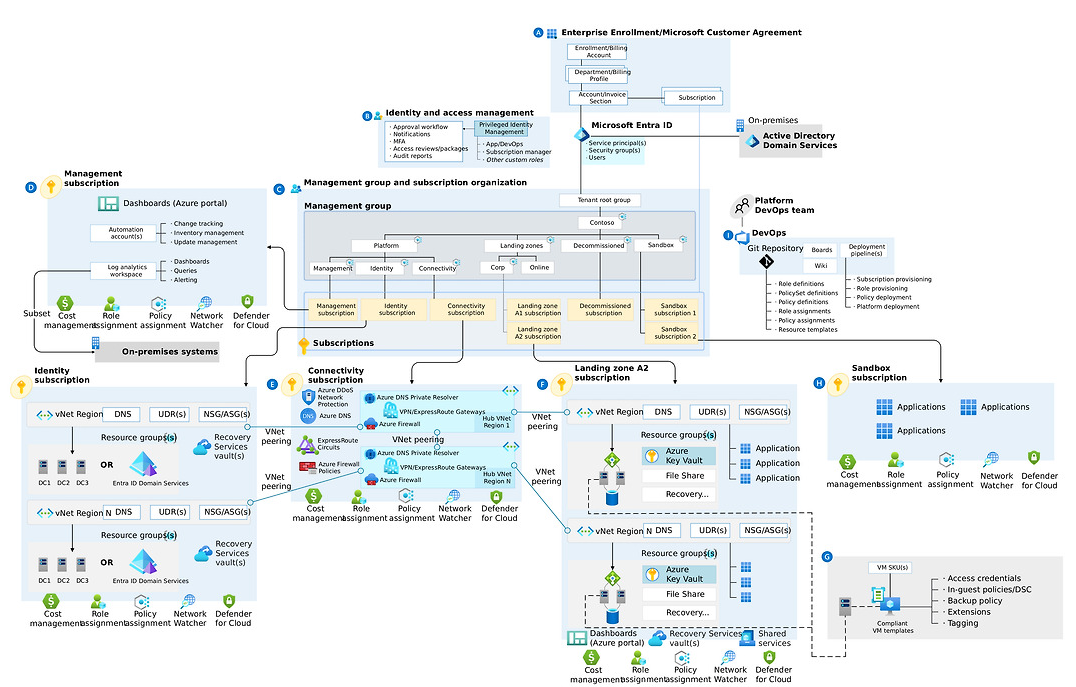

- 하기 아키텍처는 Azure Landing Zone의 8가지 디자인 영역이 고려된 모범 아키텍처로, 조직에 따라 Azure Landing Zone의 규모 및 아키텍처가 달라진다.

참고 사이트

1. Azure 랜딩 존이란 ?

https://learn.microsoft.com/ko-kr/azure/cloud-adoption-framework/ready/landing-zone/

2. Azure 랜딩 존 디자인 영역 및 개념 아키텍처

https://learn.microsoft.com/ko-kr/azure/cloud-adoption-framework/ready/landing-zone/design-areas

'Cloud > Azure' 카테고리의 다른 글

| [Azure] Azure Application Gateway에서 X-Forwarded-For 설정 (0) | 2024.07.03 |

|---|---|

| [Azure] Azure Virtual WAN 개념 및 테스트 (32) | 2024.05.16 |

| [Azure] AKS Managed Identity 및 Service Principal (0) | 2024.04.08 |

| [Azure] Azure Private Endpoint 개념 및 쿼리 프로세스 (1) | 2024.02.13 |

| [Network] AWS 및 Azure 간의 Active-Active VPN 구성 (0) | 2024.02.08 |